本系列文章将分为几篇介绍一下态势感知的发展历程和行业实践。

起源与定义

态势感知的概念起源于军事理论,早在春秋时期著名的兵书《孙子兵法》中就有提到“知己知彼、百战不殆”,这估计也是最早把对敌情态势的感知作为克敌制胜的关键因素的观点了。

第一次世界大战期间“空战之父”德国的王牌飞行员Oswald Boelcke也曾经提到类似的说法:

the importance of gaining an awareness of the enemy before the enemy gained a similar awareness, and devised methods for accomplishing this.(先敌一步掌握对方的态势并设计出相应的实现方法至关重要)

第二次世界大战期间德国空军飞行员Erich Alfred Hartmann发明了著名的SDAR空战战术理论(即See-Decide-Attack-Reverse),首先通过观察敌人决定如何继续攻击,然后才进行正式攻击,接着脱离接触并重新评估局势进行下一轮的观察。

越南战争期间美国空军上校John Boyd结合空战中的经验和教训总结形成了著名的OODA模型(即Observe-Orient-Decide-Act),通过观察、调整、决定、行动,反复推进并以此形成循环,该模型在美国空军中获得迅速推广。

1995年前美国空军首席科学家Mica Endsley仿照人类的认知过程建立并结合空军战术理论正式发表了关于“态势感知”的第一个理论模型(Endsley模型),该模型将态势感知分为三个阶段,即态势感知、态势理解、态势预测。此后,态势感知开始广泛应用于医疗救援、交通、航空、执法、网络安全等其他领域。

随着计算机网络的发展以及网络安全复杂性的凸显,“网络安全态势感知(Cyber Security Situation Awareness,CSSA)”也越来越得到重视并逐渐成为网络安全领域不可或缺的重要组成部分之一。如今,比较主流的网络安全态势感知的定义主要来自于Endsley提出的,即态势感知是对目标网络空间中的安全威胁进行感知,应用适当的评估、评价、推理分析机制理解攻击意图,并以此预测未来的安全态势。

行业实践

有了以上对态势感知发展历程和主流定义的基本了解,可以通过几个行业实践来深入理解一下如何构建网络安全态势感知体系。

美国国家态势感知体系

导读:美国国家态势感知体系以管治为核心,以各自构建、独立管理、信息共享、统一协调、常态化呈现为策略。

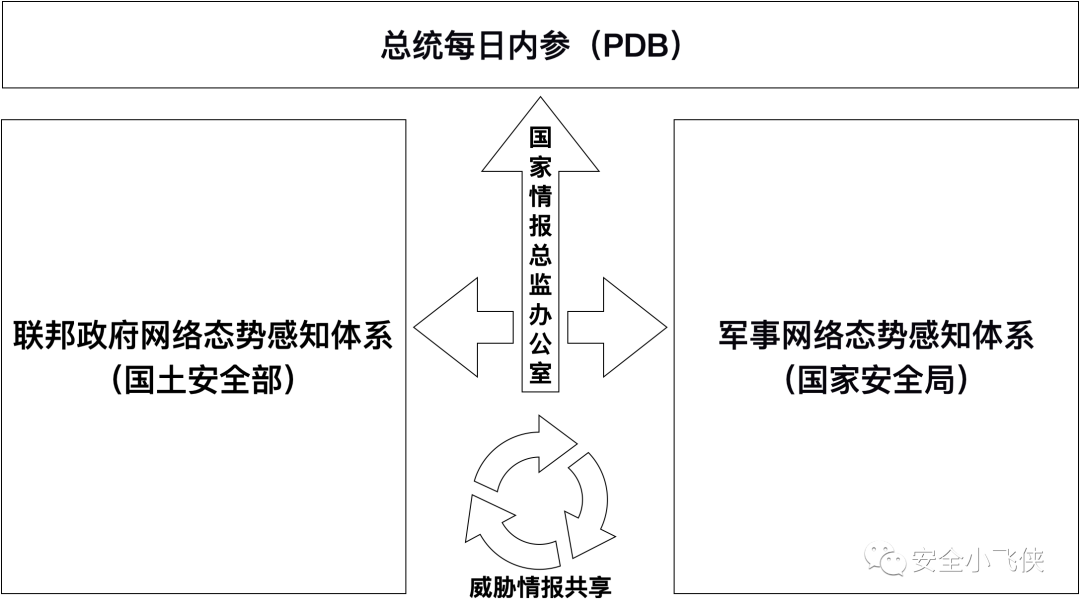

美国国家态势感知体系主要由国土安全部(DHS/CISA)负责的联邦政府网络态势感知体系和国家安全局(NSA/CSS)负责的军事网络态势感知体系构成,两者独立构建和运作,但通过情报共享机制由国家情报总监办公室(ODNI)协调汇总所有情报机构的态势信息生成总统每日内参(PDB)提交给美国总统和少数政府高层官员作为国家战略决策的重要输入之一。

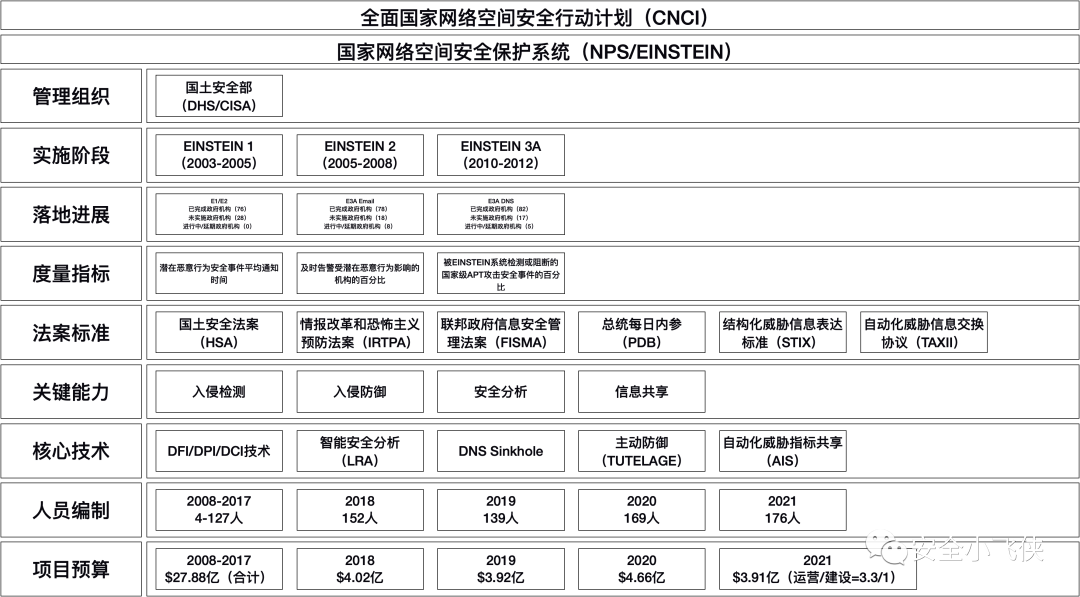

国土安全部通过国家网络空间安全保护系统(NPS),也称ENISTEIN系统,构建了联邦政府的网络态势感知体系。

-

管理组织:由国土安全部负责统筹管理。 -

实施阶段:共分为三个阶段进行实施,即2003-2005年的EINSTEIN 1(E1),2005-2008年的EINSTEIN 2(E2),2010-2012年的EINSTEIN 3 Accelerated(E3A)。 -

落地进展:E1/E2已在76个政府机构落地,28个政府机构暂未实施;E3A Email已在78个政府机构落地,8个政府机构正在进行中或延期中,18个政府机构暂未实施;E3A DNS已在82个政府机构落地,5个政府机构正在进行中或延期中,17个政府机构暂未实施。 -

度量指标:主要有三个度量指标,即潜在恶意行为安全事件平均通知时间、及时告警受潜在恶意行为影响的机构的百分比、被EINSTEIN系统检测或阻断的国家级APT攻击安全事件的百分比。 -

法案标准:美国政府制定了一系列法案支撑国家态势感知体系的构建和运作,包括《国土安全法案(HSA)》、《情报改革和恐怖主义预防法案(IRTPA)》、《联邦政府信息安全管理法案(FISMA)》、《总统每日内参(PDB)》、《结构化威胁信息表达标准(STIX)》、《自动化威胁信息交换协议(TAXII)》。 -

关键能力:有四个主要的关键能力,即入侵检测、入侵防御、安全分析、信息共享。 -

核心技术:构建关键能力的核心技术包括DFI/DPI/DCI技术、智能安全分析(LRA)、DNS Sinkhole、主动防御(TUTELAGE项目)、自动化威胁指标共享(AIS)。 -

人员编制:在2008-2017年9年间从最初的4人发展到127人,随后人员编制逐年增加,2018年152人,2019年139人,2020年169人,2021年176人。 -

项目预算:在2008-2017年9年间合计投入了27.88亿美元,随后每年保持约4亿美元的年度预算投入,其中运营预算是建设预算的3.3倍。

欧洲金融行业态势感知体系

导读:欧洲金融行业态势感知体系以市场驱动为核心,以构建统一的威胁情报共享计划为策略。

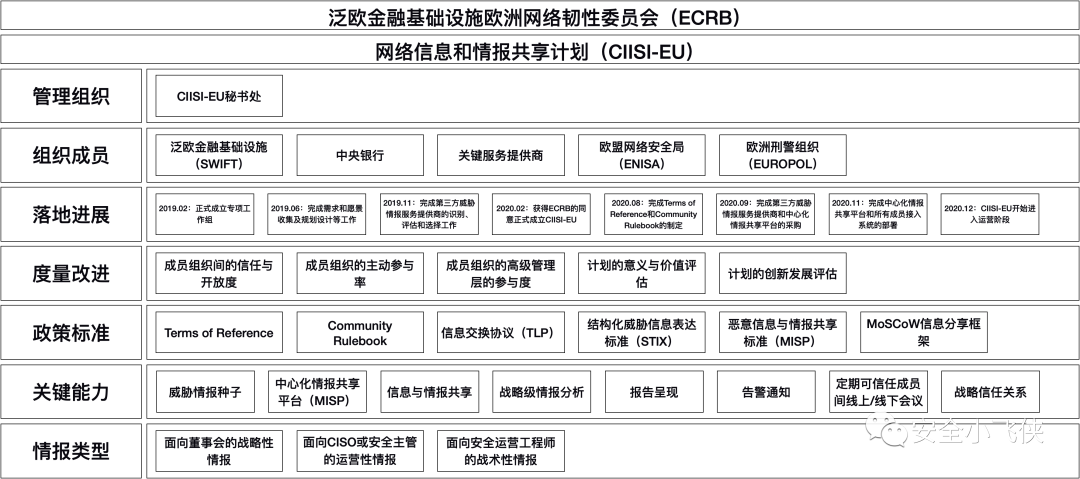

欧洲通过建立市场驱动的泛欧金融基础设施欧洲网络韧性委员会(ECRB)的网络信息和情报共享计划(CIISI-EU)构建了泛欧金融行业的态势感知和威胁情报共享体系。

-

管理组织:由CIISI-EU秘书处负责统筹管理。 -

组织成员:该计划成员包括泛欧金融基础设施(SWIFT)、中央银行、关键服务提供商、欧盟网络安全局(ENISA)、欧洲刑警组织(EUROPOL)等。 -

落地进展:该计划总共历经了约2年的时间从专项工作组成立(2019年2月)到项目正式转运营(2020年12月),其中包括需求收集及规划设计,第三方威胁情报服务商的识别、评估、选择和采购,规则与流程制定,中心化情报共享平台构建,组织成员接入系统的部署等。 -

度量改进:为了确保该计划的持续运作和运营,分别从成员组织间的信任与开放度、成员组织的主动参与率、成员组织的高级管理层的参与度、计划的意义与价值评估、计划的创新发展评估几个指标进行度量和改进。 -

政策标准:该计划制定和发布了若干政策标准,包括《Terms of Reference》、《Community Rulebook》、《信息交换协议(TLP)》、《结构化威胁信息表达标准(STIX)》、《恶意信息与情报共享标准(MISP)》、《MoSCoW信息分享框架》。 -

关键能力:主要包括威胁情报种子、中心化情报共享平台(MISP)、信息与情报共享、战略级情报分析、报告呈现、告警通知、定期可信任成员间线上/线下会议、战略信任关系等。 -

情报类型:根据态势感知与威胁情报呈现对象的不同主要有三类情报,包括面向董事会的战略性情报、面向CISO或安全主管的运营性情报、面向安全运营工程师的战术性情报。

参考

-

https://www.cisa.gov/einstein -

https://www.eff.org/files/2015/01/28/20150117-spiegel-nsa_program_tutelage_to_instrumentalize_third_party_attack_tools.pdf -

https://en.wikipedia.org/wiki/Homeland_Security_Act_of_2002 -

https://en.wikipedia.org/wiki/Intelligence_Reform_and_Terrorism_Prevention_Act -

https://en.wikipedia.org/wiki/Federal_Information_Security_Management_Act_of_2002 -

https://en.wikipedia.org/wiki/President%27s_Daily_Brief -

https://en.wikipedia.org/wiki/Director_of_National_Intelligence -

https://en.wikipedia.org/wiki/List_of_intelligence_gathering_disciplines -

https://www.secrss.com/articles/13772 -

https://www.secrss.com/articles/43856 -

https://www.ecb.europa.eu/paym/groups/euro-cyber-board/shared/pdf/ciisi-eu_practical_example.pdf